Por meio deste tópico conjuntamente criado por colaboradores do Software Livre Popular, que poderá ser editado ao longo do tempo, iremos mencionar algumas alternativas que possam substituir as atuais soluções que você já usa e que violam a sua privacidade, além de agregar menos informações para os serviços de inteligência do primeiro-mundo.

Google: DuckDuckGo, Startpage, Searx e Ecosia são algumas alternativas recomendadas.

Google Tradutor e Bing Tradutor: DeepL.

Outlook, Gmail, Yahoo Mail: Podemos recomendar serviços de e-mail criptografados, como o ProtonMail e o Tutanota. O StartMail também é uma alternativa, porém é pago.

Google Drive, iCloud e One Drive: Você pode utilizar o tresorit ou o Mega.

Aviso: não confie cegamente na segurança de um serviço de núvem de arquivos, recomendamos fortemente que você mesmo criptografe, utilizando o GPG para guardar os arquivos sensíveis.

YouTube: Por se tratar de um monopólio difícil de superar, podemos recomendar os apps Invidious (web), Minitube (desktop) e o New Pipe (Android) como paliativos. Se você tiver disposição para criar um concorrente, recomendamos abrir uma nova instância do PeerTube ou promover as já existentes.

Facebook, Twitter, Instagram e afins: Procure uma instância de rede social do Mastodon, do Diaspora, do GNU Social ou do fediverso.

Google Maps: OpenStreetMaps

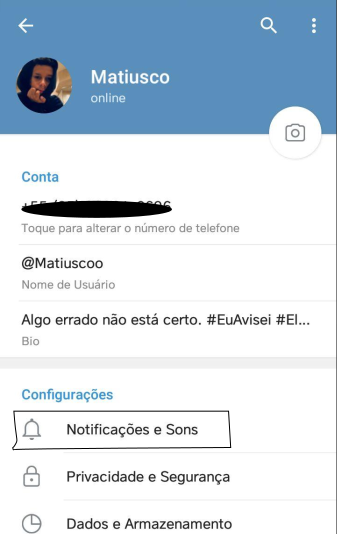

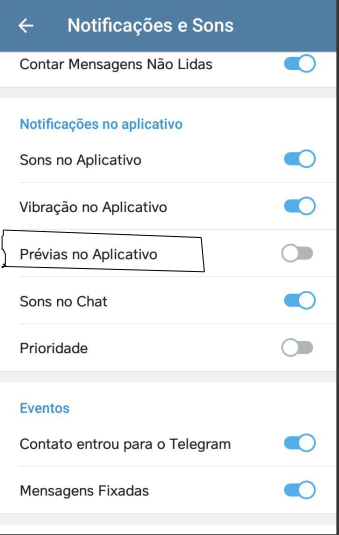

WhatsApp, Discord, Facebook Messenger: Há vários serviços alternativos a esses mensageiros, como o Telegram*, o Matrix e o Tox. Há também serviços mais dedicados a chamadas de voz e de vídeo, como o Wire e o Jitsi. Outra excelente alternativa são os serviços baseados no protocolo Jabber (XMPP), que são considerados parte do fediverso, com muitas opções de clientes de software livre disponíveis. Há de se destacar ainda o bom e velho IRC, ainda muito popular até hoje e também com uma ampla gama de clientes disponível.

*Quanto ao Telegram, deve-se ressaltar que embora seja um serviço popular entre a comunidade do software livre, com comunidades bastante maduras e cujos clientes são em boa parte software livre, é um serviço bastante centralizado e não muito aberto; há dúvidas sobre o quanto o Telegram respeita sua privacidade, além de não usar criptografia ponta-a-ponta (exceto nos chats secretos)

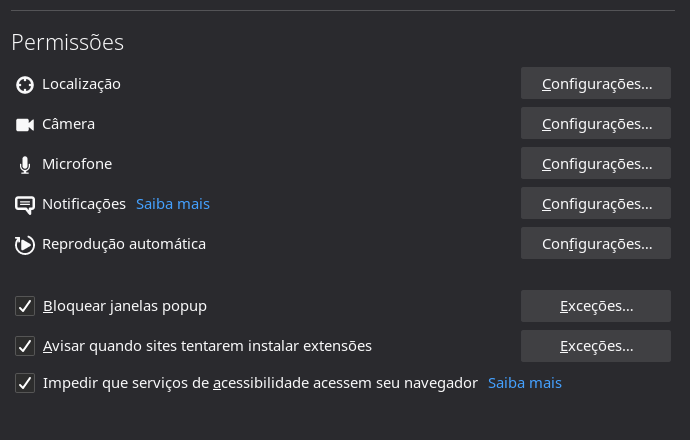

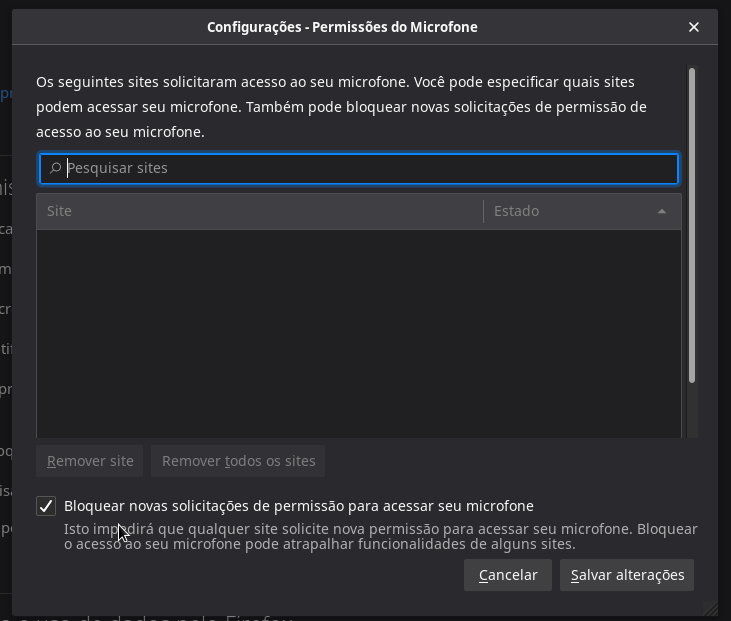

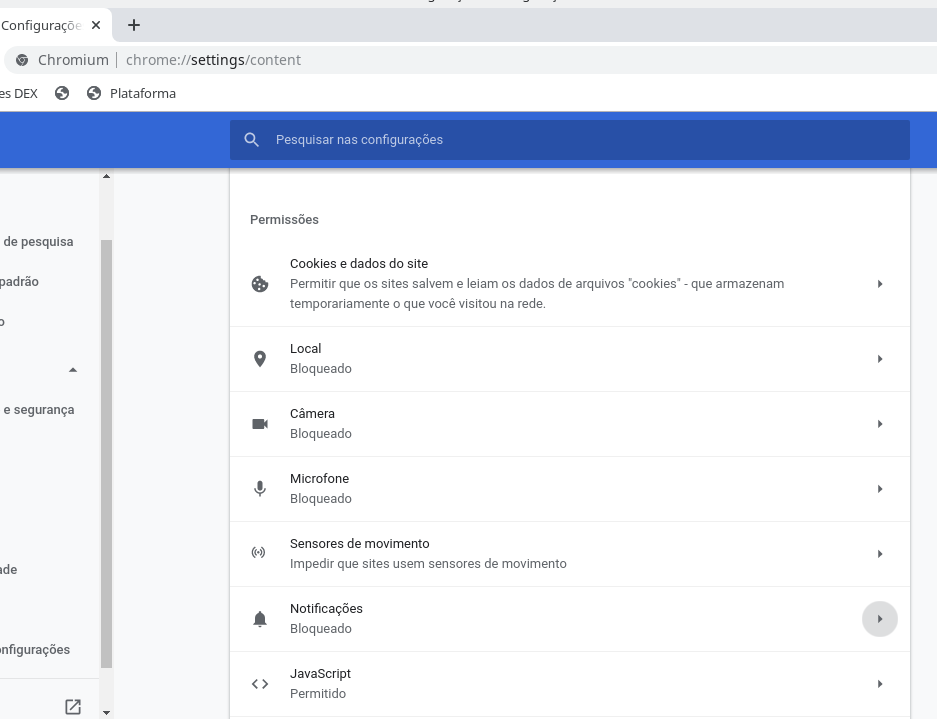

Google Chrome, Safari e Microsoft Edge: Firefox, GNU IceCat, Iridium, Midori e Tor Browser são algumas alternativas recomendadas.

Netflix, Disney HD, Spotify e outros serviços de streaming: Bom, se você quiser continuar consumindo mídias protegidas por Copyright, não há outra alternativa que não envolva ser um caçador de torrent. Se você quiser uma plataforma de cultura livre, pode utilizar o Libreflix . Se você vive num país onde a aplicação da lei de direitos autorais é dura para caçadores de torrent, recomenda-se fortemente o uso de uma VPN* e o uso do navegador Tor, além de também ser recomendada a configuração do Tor Proxy e de forçar a ativação da criptografia.

*Cuidado: uma VPN por si só não garante nenhuma proteção à sua privacidade; ela é apenas uma camada extra de proteção por trás de outros métodos para esconder sua identidade e prevenir vazamento de dados. Não acredite cegamente em propagandas sensacionalistas de VPNs que prometem diversos benefícios inexistentes ou que já são garantidos por outros meios de proteção!

Android, iOS e Windows Phone: Podem ser substituídos por distribuições Android livres como a AOSP e suas derivativas como LineageOS, AOKP e AOSiP, pelo Sailfish OS, pelo Ubuntu Touch, por alguma distribuição GNU/Linux com Plasma Mobile, dentre algumas outras opções. Você também tem a opção de comprar um smartphone com hardware que respeite sua privacidade, como o Pinephone ou um Librem 5.

Tenha em mente que independente de qual celular você usar, você ainda pode ser rastreado, então pode ser útil carregar consigo uma Gaiola de Faraday, que pode ser feita com uma caixinha revestida completamente com folha ou fita de alumínio, pra isolar o seu dispositivo eletromagneticamente do mundo exterior.

Se você estiver utilizando um celular Android, recomendamos o uso do F-Droid como principal repositório de aplicativos, para priorizar o software livre. Caso você utilize uma distribuição Android personalizada, também é importante evitar realizar a instalação dos serviços Google (também conhecidos como GMS ou GApps); caso seja estritamente necessário, opte por uma implementação livre como o MicroG.

Windows, Chrome OS e Mac OS: Existem uma infinidade de distribuições livres baseadas em Unix. Dentre algumas das mais recomendadas, podemos citar Artix, Manjaro, Mint, OpenSUSE, Deepin, Debian e GhostBSD.

Videogames: Jogos são infelizmente um segmento da computação em que o software livre tem pouco alcance. Independentemente disso, a comunidade vem fazendo diversos esforços para tornar as distribuições Unix-like em plataformas mais amigáveis para jogos.

Por exemplo, há diversas ferramentas de compatibilidade destinadas a executar jogos feitos para o sistema operacional Windows em distribuições Unix-like; exemplos notáveis são o PlayOnGit (um notável projeto brasileiro), o Lutris e o PlayOnLinux.

Há também de se ressaltar que, embora não recomendemos o uso de plataformas proprietárias e que se utilizam de DRM (é muito importante entender o que é DRM e por que ele é um problema para nós), a popular plataforma Steam tem uma versão de seu cliente para sistemas Unix-like (mais especificamente para sistemas GNU/Linux), contando com um grande acervo de jogos para esses sistemas, e inclusive com sua própria ferramenta de compatibilidade para executar jogos do sistema Windows.

Entendemos que muitos os principais programas proprietários utilizados no mercado não existem em distribuições Unix-like, então você talvez tenha que tentar executa-los em ferramentas de compatibilidade como o Wine ou reaprender novas alternativas.

Você sempre pode consultar o Alternative To, para verificar quais são as alternativas para o programa proprietário que você utiliza. Recomendamos sempre que prefira soluções de software livre, pois elas respeitam sua liberdade como usuário e tendem a ser mais amigáveis com a sua privacidade. =)

Você precisa fazer login para comentar.